Linux kernel 0day - 嚴重的核心安全警告

Linux 作業系統昨日被揭露了一個已存在八年的嚴重安全漏洞。

此漏洞編號為 CVE-2009-2692,影響範圍從 Linux kernel 2.4.x ~ 2.6.30,

包含目前已知的核心安全加強如 SELinux、AppArmor、LSM、Grsecurity 等也全部失效。

其實前些日子,在 youtube 上即有影片,來展示此 Linux kernel 0day exploit。

請各位趕緊修補使用中的 Linux 機器,相關修補公告可參考

http://www.securityfocus.com/bid/36038/solution

如果是用 kernel 2.6.23 之後的版本,又無法立即作核心更新修補,

可暫時用管理者權限執行

sysctl -w vm.mmap_min_addr=65536

補充說明: (2009/08/17)

由於網路上流傳的攻擊程式,會試圖用一些方法繞過 mmap_min_addr 方法的保護,請一併檢查是否有 pulseaudio 程式存在,並暫時移除 setuid-root 位元:

chmod u-s /usr/bin/pulseaudio

若是有啟用 SELinux,也請將它暫時關閉 :

編輯 /etc/sysconfig/selinux 將 SELINUX=enforcing 改為 SELINUX=disabled,

再重新開機啟動。

經過我們測試,這方式雖可暫時避免此類的漏洞攻擊,但還是請盡快更新 kernel。

2009/07/07

D311 on line,開放全民公測?

在開頭部分先說明一下,本文將不會討論出不出貨的問題...XD

我們先來回顧一下今年以來的Dell事件整理:

2009.01.07 Dell筆電標錯價事件

2009.06.26 Dell全館下殺7000事件

新聞:戴爾總經理廖仁祥:拿出最大誠意尋求諒解

2009.07.05 DellE4300筆電下殺四萬事件

新聞:(好多,自己看...:p)

Dell台灣在短短的半年間,連續爆發三起重大網購錯標事件,這的確值得深思與探討,以下我們簡單分成幾個缺失層面來做討論:

一。風險管理機制:

第一次爆發錯標事件,可以當成是意外,但接二連三發生類似的錯標事件,就不宜以單一個案來視之了!加上前文有討論過的,第一次出包時,Dell其實就可以思考並設計一些防呆裝置,藉由價與量的控管與on call機制,避免類似情形重複發生,畢竟每發生一次類似事件,所造成的商譽與實質損失,都是非常可觀的!這也遠比系統開發成本要高出太多了!

二。危機處理:

當事件發生後,該做的事是面對問題,解決問題,而解決問題的方式,也應該是"做對的事",而不是"把事情做對",很明顯地,Dell一直到第三次出包後,才終於願意正視問題,並做出對的決定,將系統下線,做徹底的檢視與分析;若誠如Dell所說,台灣網購市場規模有限,那下線維護並不是一件太困難的決定,造成的損失也很有限,但卻遲至第三次出包後,才做出對的處置方式,反應的確有點遲緩!

三。組織管理:

誠如ZDNET這篇文章所述,許多相關的業界人士也都在得知的第一時間通報能夠聯絡道的相關人員,ptt上也出現了自稱Dell員工的網友要求刪文,就唯獨Dell老大不急,硬是拖到早上10點左右才進行處置動作,顯然內部溝通出現了嚴重的問題,沒有一個oncall的機制與聯絡的窗口,導致問題發生後,無法迅速有效地進行處理;而在授權部分,也有很大的問題存在,當緊急事故發生時,主管單位居然沒有任何權限去即時修正與處理;也就是因為這一連串的組織管理失調,才讓事態不斷擴大,導致難以收拾的後果!

實在很難想像像Dell這樣一家國際性的大企業,在風險管理與內部控制上竟然如此缺乏效率,也明顯缺乏有效的危機處理的標準處理程序與應變能力!對照過去所閱讀過的相關管理書籍,

的確是個很明顯的反證!

此外,除了今年發生在台灣的三次錯標事件外,我們也觀察到了近期Dell網站其實還陸續爆發其他錯標事件:

2009.06 馬來西亞螢幕錯標事件

2009.07 美國錯標事件

以近期如此頻繁的錯標事件來看,很難令人相信Dell的內控或網購系統沒有出現安全性問題,

接下來比較令人擔心的是個資外洩風險,建議大家隨時檢視自己的財務資料吧!必要的話,甚至可以考慮進行必要的資料變更,以確保個人財務安全。由於目前網路上已有零星的詐騙電話事件發生,加上大眾對Dell系統的不信任感,在此也建議Dell不妨比照GAP事件,提供下單者必要的信用監察服務,也可藉此扭轉企業形象。

ps.不久前看到國外的管理文章大力讚頌Dell透過微網誌與社交網路充實他的服務品質與行銷價值,真是顯得格外諷刺阿!Dell大概也想不到這次居然也是栽在微網誌與社交網路的大力放送下吧!

ps2.遽聞Dell匯款帳戶已被列為警示帳戶,目前已無法匯款,這又是一種新的DoS手法了!未來是否有可能被列為一種攻擊手段?值得留意,相關主管單位也該加緊腳步調整一下相關的法律與規範了!

2009/05/12

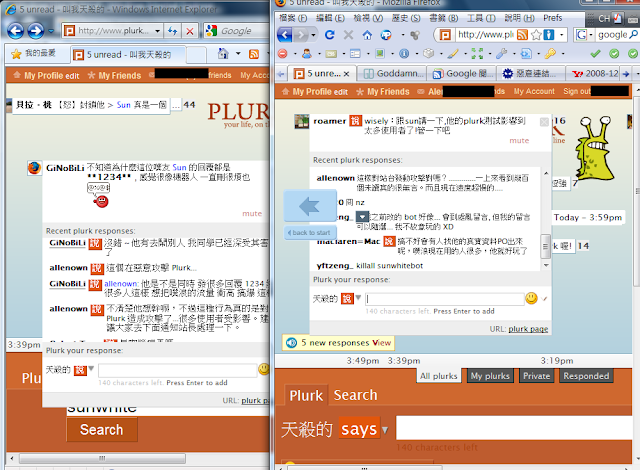

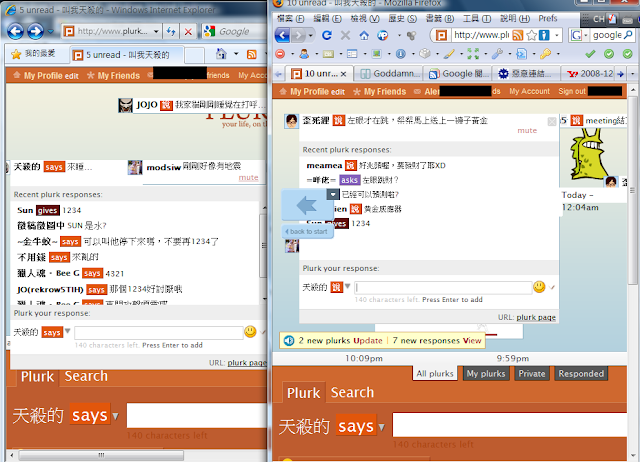

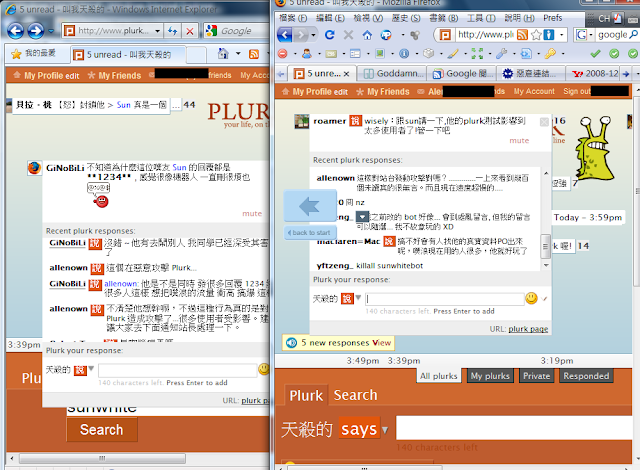

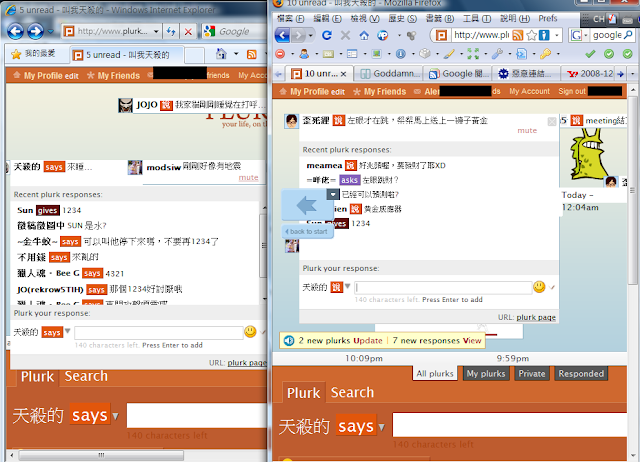

Plurk is under attack!

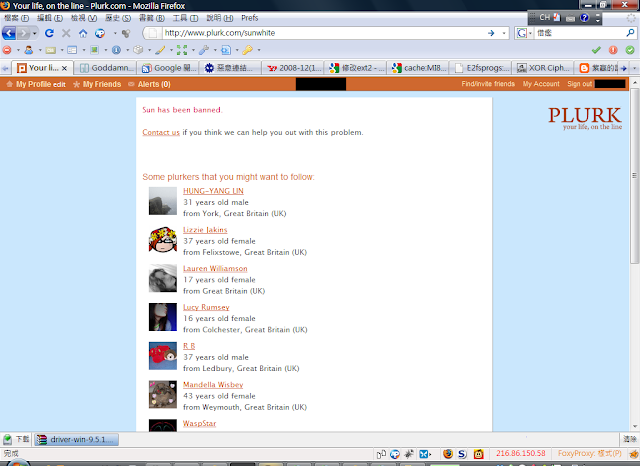

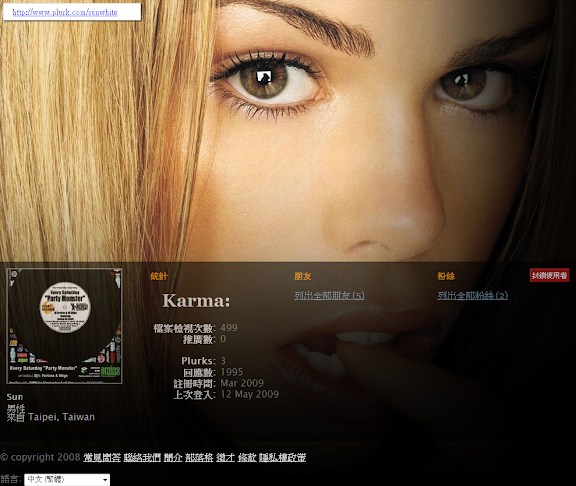

目前 Plurk 上被 http://www.plurk.com/sunwhite 攻擊中!

不知道他的身分及目的是什麼,目前也沒有看到附加的攻擊手法。

似乎是跑 Plurk message id 回應所有訊息...

才剛開回會回到公司,一上來就看到 Plurk 上這樣哀鴻遍野...

真的是滿誇張的。

目前 Plurk 被這樣攻擊導致速度相當緩慢。

或許可以作為一個大型網站的借鑑?

從去年六月份開始使用 Plurk 到現在,發現不少 Plurk 的問題。

在今年陸續回報些許問題,站方也不斷的在修正。

而有些關鍵性架構的問題目前還要等站方的修改。

有關 Plurk Worm 的實作日前在三月份已經通知站長。

CSRF 結合 XSS 攻擊可以對使用者造成很大的危害。

或許這次的攻擊可以讓站方思考一下遇到惡意使用者攻擊的時候該怎麼處置。

希望這次 sunwhite 發動的攻擊除了浪費 Plurk 的資源及頻寬之外,沒有造成其他危害。

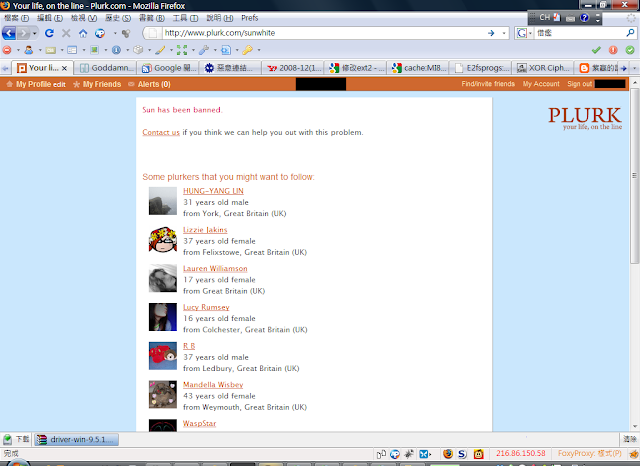

Update: 目前此使用者已經被刪除。

不知道他的身分及目的是什麼,目前也沒有看到附加的攻擊手法。

似乎是跑 Plurk message id 回應所有訊息...

才剛開回會回到公司,一上來就看到 Plurk 上這樣哀鴻遍野...

真的是滿誇張的。

目前 Plurk 被這樣攻擊導致速度相當緩慢。

或許可以作為一個大型網站的借鑑?

從去年六月份開始使用 Plurk 到現在,發現不少 Plurk 的問題。

在今年陸續回報些許問題,站方也不斷的在修正。

而有些關鍵性架構的問題目前還要等站方的修改。

有關 Plurk Worm 的實作日前在三月份已經通知站長。

CSRF 結合 XSS 攻擊可以對使用者造成很大的危害。

或許這次的攻擊可以讓站方思考一下遇到惡意使用者攻擊的時候該怎麼處置。

希望這次 sunwhite 發動的攻擊除了浪費 Plurk 的資源及頻寬之外,沒有造成其他危害。

Update: 目前此使用者已經被刪除。

2009/04/07

Microsoft Office PowerPoint 0DAY Attack

就在疑似愚人節會大爆炸的 Conficker 過後,微軟緊急宣佈 PowerPoint 軟體出現了 Zero-Day 攻擊樣本(CVE-2009-0556)。這樣的惡意文件攻擊可以對照不久前公佈的鬼網研究,具針對性,且不易被防毒軟體偵測,關於惡意文件攻擊相關技術可參考我在去年台灣駭客年會的演講 - 惡意文件之偵測技術,以及 COSCUP 2008 的演講錄影。

至於這個 CVE-2009-0556 的弱點,針點 Microsoft Office PowerPoint 2000~2003 包含最新的 Server Pack 3 都會攻擊成功,在正式的官方修補公佈之前,建議使用者可改用 PowerPoint 2007 、OpenOffice、或是啟動 Windows XP SP2 後內建的「資料執行防止」(DEP) 功能。

Labels:

0-Day,

DEP,

PowerPoint

2009/04/02

不安全的網路行銷模式

晚上看到網友eric在噗浪上貼的連結,

花月嵐耶!上次Allen帶我們去吃過的超美味拉麵,現在想到還會流口水,那令人難忘的濃郁大蒜湯頭阿!(大心)

但再往下看到回應範例,一整個傻眼了,居然叫大家在回應上留下e-mail,而且還沒註明使用隱藏回覆!一點基本的資訊安全觀念都沒有,難道不知道很多人專門在網路上收集mail資訊的嗎?這下馬上就可以收集到幾百個mail清單了!接下來可進行的利用就很多了!

看到這種網路行銷模式只能說無言吧!雖然主辦單位很能夠掌握流行資訊,並透過blog與plurk等最新網路趨勢來進行網路行銷,但卻明顯地嚴重缺乏資安意識,導致許多個人資料因此暴露在網際網路上!

只能希望個人資料保護法能盡速通過,避免陷入類似失敗案例不斷重複發生,卻又無法可管的窘境。

2009/03/13

網站轉址攻擊-ARP掛馬

從上一篇「網站轉址攻擊事件」發文後,有朋友來信問我,為何能確信是「ARP掛馬」,而不是「IP-Spoofing」。

事實上,此攻擊事件不論是「ARP掛馬」或是「Non-Blind Spoofing」,都能得到類似網站轉址的效果。

看來這回的攻擊事件,爭議點只剩下究竟是「ARP掛馬」還是水落石出的「Non-Blind Spoofing」。

我曾看了 Fyodor Y. 的留言以及他的看法,也和他交換了意見,對於他的技術能力,我毫無懷疑,甚至我覺得他寫的「Non-Blind Spoofing」模擬攻擊程式寫得很好,很值得研究參考。

那為何我不選擇相信是「Non-Blind Spoofing」,難道我有作什麼實驗,或是整天在網路上抓封包測試嗎。我的依據是什麼呢?

這篇,我就來說明一下這兩個攻擊的可能性,以及我的質疑和判斷。

「Non-Blind Spoofing」這個攻擊,事實上是需要封包監聽以及插入封包,並且搶在真正的回應封包前,傳送惡意封包回 Client 端。

那要在那個網路節點上封包監聽作這樣的攻擊呢?任何一點都有可能。

但問題是,有可能監聽到嗎?二話不說,馬上實驗,各位就立刻執行 Wireshark 看看,來監聽看看你老闆的 MSN 吧!若是你聽到了你老闆的的談話,你就選擇相信「Non-Blind Spoofing」,一點問題都沒有。

另外有一種可能。這也是水落石出的可能了:

「某個網路節點的 Router 被入侵,並且改了設定」

這是要逼 ISP 啞巴吃黃蓮嗎?

Router 被入侵的可能性當然是有,然而中華電信 ISP 天天在檢查,完全沒有發現異常的情況。

再說,改了設定是要把封包 Mirror 到那裡? 中華電信機房該 Router 旁的主機嗎?

那來的這台「Router 旁的主機」?中華電信機房可以隨便放機器就是了?

那設定封包 Mirror 到較遠的主機呢?那你怎麼搶送封包回 Client 端?

而且能不能照原路由傳送回假封包都是問題!!

以上問題若不能回答出來,就請別再誤導各位網友了好嗎?

好,那另外一種「ARP掛馬」攻擊的可能性呢?

我在上一篇文章有提到,國內之前早有人揭漏了「ARP掛馬」攻擊。而最近的國外安全研究機構 SANS 的討論,大家可以看一下 Massive ARP spoofing attacks on web sites

這篇。

另外,遠在 2007 年的一篇技術報告 "Studying Malicious Websites and the Underground Economy on the Chinese Web" 中提到「ARP 掛馬」攻擊大陸的 "Norton China" 網站,我擷圖如下,覺得不清楚或想看整篇文章的朋友可以自行閱讀。

此外,這一兩年大陸駭客在各駭客論壇或駭客雜誌裡,早已把「ARP 掛馬」講到爛了,有興趣的朋友,可 Google 「ARP 掛馬」或「ARP-Spoofing」,有一堆的事件資料可參考。

這說明了什麼呢?這說明,利用「ARP-Spoofing」作攻擊是最可行的方式!

也許有人質疑,這回攻擊所側錄的封包和使用「ARP掛馬」攻擊的封包有些差異。但是,就憑網路封包 ID/TTL 的不同,就說和「ARP掛馬」無關,這樣的否定會不會太粗糙了?

要修改封包回應或插入不同的封包內容,這對程式能力高的駭客來說,這是幾分鐘就可以改的,要亂數處理也行,愛怎麼變就怎麼變,唯一不變的是,要達成這樣的攻擊,「ARP Spoofing」是最容易,也最現成,更是大陸駭客流行許多的手法,而且,重要的是

「不會有駭客這麼閒,整天在看部落格後一直改攻擊程式的」。

所以,從以上我的觀點,所得到的結論如下:

1. 會作 ARP-Spoofing 掛馬攻擊的原因,絕大部份是因為該網站的防護很強,無法攻破後直接掛馬,所以只好作 「ARP 掛馬」。

2. Sniff 不同網站的封包流量當然有可能得到不同的攻擊方式,而且不用預測下一波,因為「ARP 掛馬」不斷發生,總是會有新聞可以炒作。這點資安專家們可以安心。

3. 和基礎架構和設備無關,這類的攻擊在世界各地都可能常發生。

最後我要說的是:

指控中華電信 ISP 的路由器有異常,是非常嚴重的事,也關係著商譽問題。一般說來,資安專家或廠商發現了異常或漏洞,都會有道德的與出問題的一方作好溝通,釐清真正問題點,再選擇適當時機公佈詳細資訊(Full−disclosure)。

但是,若證據都不足的情況下,貿然的指控,只是會令人懷疑背後的動機。

身為資安廠商,除了技術能力和新聞議題外,更重要的是道德,不是嗎?

Labels:

掛馬

2009/03/12

Avast 誤判 Blog 有 JS:ScriptPE-inf [Trj]

晚上有網友告知使用 Avast Home Edition 4.8.1335 (VPS 090310-0),瀏覽本部落格會有病毒警示 JS:ScriptPE-inf [Trj]。

但是這邊使用 Blogger 系統,所有 Element 都是 Blogger 自己的,會突然發生這樣的問題真的很詭異...

後來仔細檢查很久,應該是 Recent Posts 的 Feed 內有 Pattern 誤判了。

目前已經回報 Avast,這陣子 Recent Posts 就暫時將數量減為一篇。

待誤判解決之後再行開放。

如果有造成一些讀者困擾請見諒。:-D

2009/03/10

網站轉址攻擊事件

上週開始,陸續有人發現在連到 www.msn.com.tw、tw.msn.com、taiwan.cnet.com 等網站時,發生了一些異常行為,瀏覽器被硬生生的導到其它網站(www.dachengkeji.com) 等。

詳細的討論可看 Richliu 的某些 ISP 疑似被 hijacking 攻擊 一文。

事情看來很大條,各專家紛紛出來澄清或解釋這樣的攻擊。

有專家說,這是「新型態的網路攻擊手法」!

有專家說,這是「電信業者的DNS主機遭攻擊」!

有專家說,這是「某 ISP 的路由器(Router)被攻破」,甚至還說 Router 被感染了。真不知道是被感染了什麼鬼玩意。

當然也有專家真的分析了封包內容,提出了可能是「Non-Blind Spoofing」的結論。

看到這些說法,我其實蠻訝異的。

我上週知道這件事發生後,就和幾位 CHROOT 的成員討論過,並在第一時間透過管道,得到了 ISP 的「三不一沒有」的資訊:

「不是 DNS 問題、不是 Proxy 問題、不是 Router 問題,沒有被入侵」

(昨日 3/9, 中華電信資安辦公室證實了這點 http://www.itis.tw/node/2601)

而我們的結論是「這是大陸駭客愛用的 ARP Spoofing 攻擊」,不過攻擊地點在 IDC 端。

我們以為這並非什麼新的攻擊型態,不過專家就是專家,總要有自己的看法,不知道原因的,也要說成是新的攻擊型態,混合了幾種專業名詞大家就點頭稱是了。

事實上,對岸駭客真的把「ARP Spoofing + 網頁掛馬」,簡稱「ARP 掛馬」技術發揮到了極點,從 MSN SHELL 所在SERVER遭ARP掛馬 就提到了在 IDC 端的「ARP掛馬」案例。

我的看法如下:

1. 被導向的網站 www.msn.com.tw、tw.msn.com、taiwan.cnet.com,「當時」都在位在新加坡電信Singtel。我想應該台灣的 ISP 應該和新加坡電信窗口聯絡,知會一下狀況。

2. 並非每次或每個人瀏覽都會被導向,原因應該是流量過大,封包處理不及,或是該攻擊有時間間隔處理。

3. 此事件中,看來只有從台灣連去的封包被影響,有針對性。

4. 以現在的工具來看, 利用 「ARP 掛馬」發展得很成熟,大家可以 google 看看 zxarp,我甚至可以告訴你,這個工具參數怎麼下,放在「對」的地方,就可以造成這次的效果。呃,上述的第 2、3 點,該工具都有參數支援啦。

當然啦,每個人的看法不同,堅持是什麼「新的攻擊型態」的專家,或許這回真的可以揚名國際!但若是真的「ARP 掛馬」,也請認真的研究一下這個攻擊,並提醒大家,這種攻擊的嚴重性。

至於會不會有真的證明是「ARP 掛馬」呢?我不知道!(謎之聲: 誰會承認自己 IDC 被 ARP 掛馬)

套句某駭客的名言「忍一下就過去了!」,有道理,不是嗎? :-)

Labels:

掛馬

2009/03/04

巨匠電腦網站遭植入惡意連結

巨匠電腦-技術育成學苑網站遭植入惡意連結,所幸掛馬並沒掛好,目前不會影響正常網站瀏覽者。

透過google可查詢到多個頁面遭植入惡意連結,應為資料庫遭入侵大量寫入惡意連結資訊。

部分惡意連結內容已被移除,但仍有部分頁面存留有惡意連結內容,建議巨匠電腦應盡速檢測所有網站內容,確認受駭程度與是否造成客戶資料外洩等損害情形,並盡速進行資安檢測與漏洞修補,避免類似受駭情形再度發生。

Labels:

掛馬

2009/03/03

(駭客日劇)Bloody Monday

最早聽到這部日劇是在立子異言堂,

當時還想說怎麼有這麼白癡的日劇,

有空一定要找來看一下,

想著想著不知不覺間就忘了這件事了!

一直到前陣子某黑瓜大又貼了一篇thomas大大的文章,

眉頭一皺,只覺得事情並不單純,

兩篇部落格文章討論的是同一部日劇嗎?

為什麼會有這麼大的落差?

看來這下子不去找片子來鑑定一下,

是無法滿足我的好奇心了!

才剛看完第一集,

真相馬上水落石出了!

果然是thomas大大的文章比較中肯,

片中的dir...cd...等DOS指令,

都是在黑進去後搜尋對手來不及刪除掉的檔案時所下的,

所以並沒有太大疑問,

不是真的隨便下幾個DOS指令就摸進去了...

片中運用了許多常見的駭客工具,

如常見的NMAP、John這類工具,

也大量運用了各種的攻擊手法,

除了運用remote exploit做遠端攻擊外,

還用了社交工程、sniffer、MIM、spoofing、連線劫持,

當然也沒忘了近年來最熱門的網頁漏洞攻擊,

而且還連power lan都用上了...XD

比起好萊塢那些大成本製作的電影,

這部日劇顯然下了更多考據的工夫!

蠻好奇他們是找哪個駭客團體或資安社群擔任顧問的,

也許哪天台灣要拍攝這類題材的影片時,

我們還可以多一個賺外快的機會!

另外,片中有些工具似乎是自行開發的,

網路上似乎沒看過在流通,

主角高木藤丸用來開機的隨身碟,

大概是拿BackTrack來改的吧,

等有空再來玩玩看好了...XD

片中最令我印象深刻的部分,

大概就是主角藤丸被要求在數分鐘內黑進某單位,

藤丸在使用webscan工具時,

還特地skip掉XSS Scan以節省時間,

連這麼小的細節都兼顧到了,

真的是比今天irc上來踢館的某國駭客來得有sense多了!

如果硬要挑剔,

當然有是有些小瑕疵,

例如藤丸攻擊的每台主機似乎都剛好存在有漏洞?

(或是藤丸有一堆remote 0-day沒有公開:p)

還有黑站的效率也太高了些!

但這些都是小問題,

畢竟是娛樂嘛!

總要加點戲劇性效果才會好看,

而且,至少比起其他把駭客神化的片子,

Bloody Monday至少沒有太多錯誤的觀念跟太唬爛的技巧,

不管是站在娛樂角度或技術角度,

這都算是一部水準之上的片子^_^y

ps.也許可以設計一套Bloody Monday的wargame課程,

只是版權不知道該如何計價或授權就是了

(Ex:每個學員送一套正版DVD??)

Labels:

娛樂

2009/02/26

Adobe Flash Player 發現安全性漏洞

最近真的是安全性漏洞連環爆.....

Adobe 於 2/24 發佈了 Flash Player 的安全性漏洞,

攻擊者可經由惡意製作的 SWF 檔案取得系統控制權.

受影響的版本包括:

Adobe Flash Player for Windows <= 10.0.12.36, <= 9.0.124,

Adobe Flash Player for Mac <= 10.0.15.3.

目前 Adobe 已經放出更新版的 Flash Player 10.0.22.87,

建議大家儘速至 Adobe 網站下載更新.

資料來源:Flash Player update available to address security vulnerabilities

2009/02/25

Excel 2007 0-day 現身

本月除了需小心 PDF 0-day 之外,開啟 Excel 時也得特別注意。

SecurityFocus 於昨日(2/24)發布了一則有關 Excel 弱點 的消息,

說明近期出現利用 Excel 0-day 進行 targeted attack。

而在同時 CyberInsecure 也於 Blog 發布了一則新聞 --

Microsoft Excel 0-day Code Execution Vulnerability Exploited In The Wild 。

內容提及此 Excel 0-day 是除針對 2007 SP1/SP2之外,其它版本也可能受影響。

目前針對此弱點並沒有解決方案,只能靜待 Microsoft 釋出修補程式。

// 本月是 Happy 0-day month

2009/02/24

小心 PDF 0DAY 惡意文件攻擊

這兩天最需要注意的就是 Adobe 發出的弱點通報(CVE-2009-0658)。Adobe Acrobat Reader 8.1.0, 8.1.1, 8.1.2, 8.1.3 (latest release of 8), and 9.0.0 (latest release of 9) 的所有版本,存在嚴重的安全漏洞,可導至駭客攻擊,植入惡意程式。

由 InsecureWeb 的 Newish web-based PDF attack in the wild (with real exploit code) 一文中,可了解最初是從網頁掛馬中發現了此惡意的 PDF 文件。由於此弱點為 PDF 的 JBIG2 產生 Buffer Overflow,攻擊時需配合內嵌的 Javascript 作 Heap Spray 才易成功。詳細的技術解說可參考 have-nice-weekend-pdf-love,至於相關攻擊程式代碼在網路上也有駭客公佈了。

軟體更新方面,Adobe 公司仍來不及修補,預計要 3/11 才能發佈更新,所以目前建議使用者可以關閉 Adobe Reader 及 Acrobat 中的 JavaScript 的支援來避免此一攻擊。

編輯->偏好設定->JavaScript->取消勾選「啟用Acrobat JavaScript」

Edit -> Preferences -> JavaScript and uncheck Enable Acrobat JavaScript

也請大家上網及點閱 PDF 文件檔時多多留意。

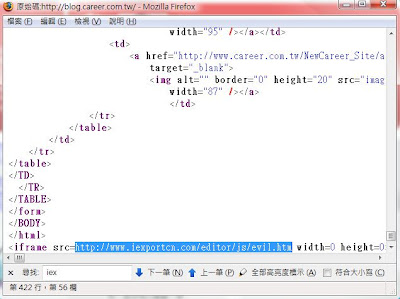

Career網站遭植入惡意連結

資料提供:網駭科技web alert

2/23中午收到網駭科技的web alert通報,發現知名人力資源網站Career被植入惡意程式,手動檢測了一下,該惡意連結目前仍是有效的,建議近期曾經連上該網站的使用者盡速檢測自己的電腦是否已遭到惡意程式感染!

由於該公司屬性特殊,包含有大量人力資源資料,是否有造成個資外洩情形,可能就需要相關單位的深入調查了!建議該公司盡速進行資安事件應變處理與鑑識工作,釐清問題點與權責,並安排縝密的資安檢測,避免類似情形再度發生!

透過VirusTotal掃描結果,只有五家抓到,小紅小黃卡巴全掛...Orz

備註:已請刑事警察局協助通報該單位處理,目前已移除惡意連結

Labels:

掛馬

2009/02/23

Subscribe to:

Posts (Atom)